Im Bereich Informationssicherheitsmanagement ISMS stellt die ISO 27005 eine genaue Anleitung zur IT Risikoanalyse und zum Risikomanagement im IT Bereich dar. Die ISO 27005 beinhaltet dabei einerseits eine Beschreibung des kompletten Risikomanagement-Prozesses als Ganzes und andererseits eine genaue Beschreibung der einzelnen Schritte des Risikomanagement und der Risikoanalyse. Die Anhänge der IEC 27005 liefern nützliche Informationen zur Etablierung eines Risikomanagement im Bereich Informationssicherheit und damit zur Erfüllung von Forderungen der ISMS Norm ISO 27001. Auf dieser Seite erfahren Sie zudem mehr zur ISO 27005 und deren Anforderungen. Sie erfahren außerdem, wie eine Risikoanalyse abläuft und wie Sie ein Informationssicherheitsmanagementsystem aufbauen können.

Welche Forderungen stellt die ISO 27005 an mein Unternehmen?

Risikomanagement und IT Risikoanalyse, wie in der IEC 27005 beschrieben, begründen sich auf den in der ISO IEC 27001 verankerten Forderungen nach:

- einer klaren Vorgehensweise zur Einschätzung von Risiken inkl. der Festlegung von Akzeptanzkriterien

- der Identifikation von Risiken (insbesondere bedrohte Werte), direkte/indirekte Bedrohungen und Schwachstellen

- der Analyse der Risikoauswirkungen sowie der Abschätzung der Risikowahrscheinlichkeit und des Risikoniveaus

- Optionen zur Risikobehandlung

- Identifikation sowie Evaluation von passenden Risikomanagementmaßnahmen

Dabei verlangt die ISO 27001 eine systematische, reproduzierbare und dokumentierte Vorgehensweise.

Ihre Ausbildung zum Risikomanagement

Lernen Sie in unserer Ausbildung Risikomanagementbeauftragter ISO 31000 die grundlegenden Konzepte und Zusammenhänge für das Risikomanagement kennen. Außerdem zeigen wir in unserem Seminar zum praxisorientierten Risikomanagement nach ISO 9001, wie Sie die Anforderungen an den Umgang mit Risiken und Chancen im Qualitätsmanagement umsetzen.

Viele unserer Ausbildungen können Sie dabei auch als zeit- und ortsunabhängiges E-Learning absolvieren. Laden Sie sich für eine komplette Übersicht einfach unseren Katalog kostenfrei herunter.

Ablauf einer ISMS Risikoanalyse – so sieht das systematische Verfahren aus

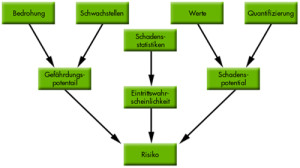

Bei der Risikoanalyse im Bereich ISMS Informationssicherheits- Management wird eine Aussage über Eintrittswahrscheinlichkeit sowie der Schadenshöhe möglicher Risiken getroffen. Die Risikoanalyse ist ein systematisches Verfahren, welches Risiken bewertet und zudem Zusammenhänge transparent macht. So können Probleme und eventuelle Schäden frühzeitig entdeckt werden und es entstehen weniger Schäden

Gibt es eine bestimmte Schrittfolge, die man bei einer Risikoanalyse durchlaufen kann?

Schritt 1:Definition

…eines systematischen Ansatzes für den Umgang mit Risiken

Schritt 2: Beschreibung

…eines geeigneten Ansatzes (Methode) zur Analyse, Bewertung sowie Behandlung von Risiken (Risikomanagementhandbuch): Festlegung der Schutzklassen sowie Kriterien (Schadenshöhe, Eintrittswahrscheinlichkeit, Risikoakzeptanz), Festlegen der Verantwortlichkeiten und Festlegen der Review-Zyklen.

Schritt 3: Verfahrensanweisung

…zum IT Risk Management

Schritt 4: Erfassen

…aller bedrohten Objekte und deren Wert (Klassifizieren nach Schutzklassen)

Schritt 5: Erfassen der Daten und Informationen

… (Klassifizieren nach Schutzklassen) durch eine IT Risiko Analyse

Schritt 6: Erfassen der Bedrohungen und der Schwachstellen

Dabei muss man auf folgende Dinge achten: Die systematische Erfassung (in einer Excel Tabelle) und Bewertung der Bedrohungen sowie Schäden im Zuge der IT Risikoanalyse, sowie das Bewerten von möglichen Schäden durch Verlust, Veränderung oder Ausfall

Schritt 7: Bewertung

…der Eintrittswahrscheinlichkeit

Schritt 8: Erstellung einer Risikomatrix

Die beiden Dimensionen einer Risikomatrix bringen die Eintrittswahrscheinlichkeit pro Schaden sowie die zu erwartende Schadenshöhe miteinander in Bezug.

Ihre Ausbildung zum Risikomanagementbeauftragten

Projektorientiertes IT Risikomanagement nach ISO 27005

Um sich bei projektorientiertem Risikomanagement nicht allzu sehr im Detail zu verlieren, sollte man bei der Durchführung einer Risikoanalyse folgendes beachten:

- Gruppieren Sie die ermittelten Werte in der ISO 27005 Risikoanalyse nach ihrem Eigentümer

- Beginnen Sie mit nur ca. 10 Wertegruppen

- Beginnen Sie mit nur ca. 10 allgemeinen Bedrohungen

- Versuchen Sie Wissensträger mit einzubeziehen sowie Szenarien abzuleiten

- Betrachten Sie nur umfangreiche Risiken, nicht die alltäglichen

- Führen Sie die Abschätzung der Risikowahrscheinlichkeit in 3 Stufen durch (häufig, selten sowie sehr selten)

- Schätzen Sie die Schadenshöhe im Zuge der Risikoanalyse nach ISO 27005 Risikomanagement in 3 Stufen (erheblich, kritisch sowie katastrophal)

Gibt es bestimmte Modelle und Methoden für die IT Risikoanalyse?

Für IT Risiko Analysen zur Informations- und Datensicherheit stehen eine ganze Reihe von Modellen und Methoden zur Verfügung. Die wichtigsten sind mathematische Modelle wie Sie insbesondere bei Versicherungen und Banken zum Einsatz kommen, Integrierte Ansätze aus dem Controllingbereich z.B. Planrechnungen, die sogenannte Suva-Methode, natürlich die FMEA (Fehler Möglichkeits- und Einfluss Analyse), die Failure Tree Analysis sowie die komplexere Balanced Score Card. Dazu gibt es noch zahlreiche qualitativ-heuristische Methoden, die den Vorteil eines verhältnismäßig geringeren Aufwands bieten.

Ihre Ausbildung im Bereich Risikomanagement

Alle Ausbildungsinfos zum direkten Download

Sie möchten sich im Bereich Managementsysteme ausbilden?

Wir haben zahlreiche Schulungen in unserem Ausbildungsprogramm – bspw. in den Bereichen Qualitätsmanagement, Automotive, Energie, Umwelt und viele mehr! Schauen Sie sich in unserem PDF-Katalog um und suchen Sie den für Sie passenden Fachbereich aus!

Dabei haben Sie bereits heute bei vielen Schulungen die Wahl zwischen: Präsenzschulung, E-Learning oder Hybrid Lehrgang!